FAQISO27001に関するよくある質問

ISO27001の要求事項とは、ISO27001を取得するために企業が実現すべき基本的な要件の事です。大枠10項目と具体的な情報セキュリティ管理策をまとめた附属書Aで構成されています。

この記事では、企業が取り扱う情報資産を管理する情報セキュリティマネジメントシステム(ISMS)に関する国際規格であるISO27001規格要求事項の全体像や適合するためのポイント、改訂情報をまとめました。

これからISO27001取得を検討している企業の方は、ぜひ最後までご覧ください。

目次

ISO27001とは?

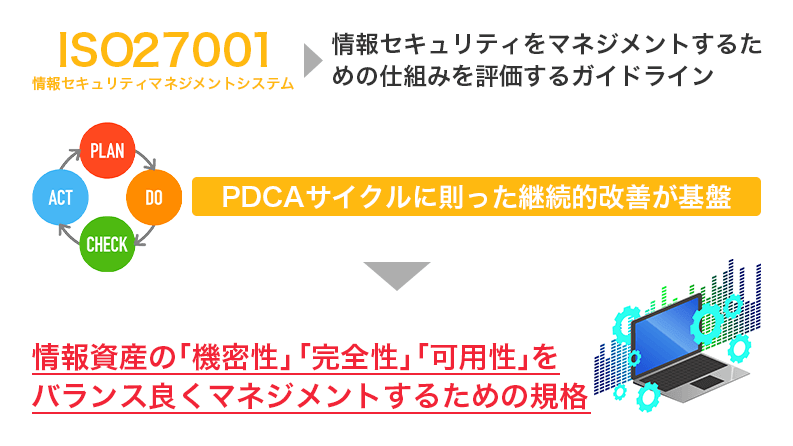

ISO27001とは、国際標準化機構(ISO)と国際電気標準会議(IEC)が共同で策定・発行した、情報セキュリティマネジメントシステム(ISMS)に関する規格です。

正式にはISO/IEC 27001と表記しますが、ISO27001と同じ意味です。また日本国内では、日本産業規格(JIS Q 27001)としても位置付けられています。

「組織の情報資産をどのように管理するか」を示した国際的な基準です。

本規格では、組織の情報資産を保護するために、情報セキュリティ要求事項に基づいた管理策の整備やリスク評価(リスクアセスメント)を行うことが求められています。

適切な管理体制を構築することで、情報漏えいやデータの改ざんなどの情報セキュリティリスクの発生防止を目指します。

ISO27001の目的

ISO27001の目的は、情報セキュリティにおける3要素である「機密性」「完全性」「可用性」をバランスよく高めることです。情報セキュリティレベルを継続的に向上させることで、組織の信頼性を向上させられます。

ここでは、それぞれの要素の意味や対策について解説します。

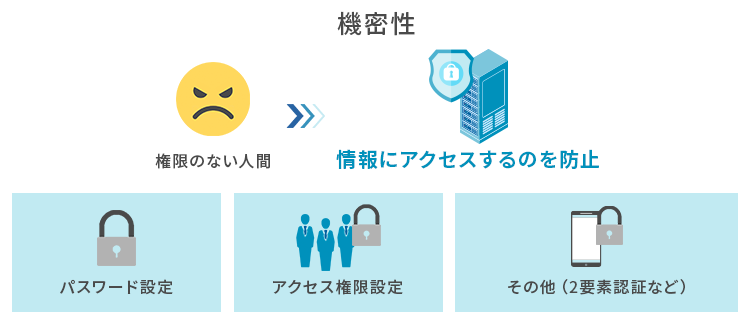

機密性(Confidential)

機密性とは、権限のない人間が情報にアクセスするのを防止することです。情報漏洩リスクは外部攻撃だけでなく、内部での誤操作や不適切な権限設定など、日常的な情報セキュリティ事象からも発生します。そのため、組織全体でのセキュリティ意識の向上が求められます。

【機密性を高める対策例】- アクセス制御の強化やパスワードなどの適切な管理

- 機密情報にアクセスできる権限をもつユーザーの限定

- 物理的セキュリティ(入退室管理など)による機密エリアの保護

アクセス権限を持つ者だけにアクセス権限を付与する「機密性」とは

情報セキュリティ3要素の一つである『機密性』とは、企業や組織が所有する情報資産に対して、“決められた人以外は情報にアクセスできないようにすること”を言います。企業や組織が所有する情報資産には「顧客や従…

完全性(Integrity)

完全性とは、データを最新かつ正しい状態で維持することです。古い情報や間違ったデータを保持すると、法律違反や誤った取引が発生する可能性があります。また、完全性の管理には、障害発生時の分析や早期対応を行う情報セキュリティインシデント管理の仕組みの構築も欠かせません。

【完全性を高める対策例】- 変更履歴の追跡・監査の実施

- 文書管理システムなどデータの一貫性を保つシステムの導入

【情報セキュリティ】「完全性」を確保するためのやるべき5つのこと

情報セキュリティ3要素の一つである『完全性』とは、企業や組織が所有する情報が正確であり、最新の状態であることを示す言葉です。 例えば、企業がお客様の個人情報を管理していた場合、その個人情報は正確で最…

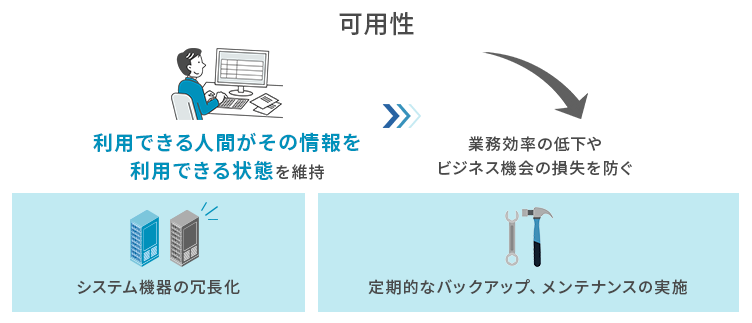

可用性(Availability)

可用性とは、利用できる人間がその情報を利用できる状態を維持することです。いつでも情報を使用可能な状態にすることが、情報セキュリティ対策につながるのか疑問に感じる方もいるかもしれません。しかし、可用性を保持できないと業務効率の低下や、ビジネス機会の損失につながる可能性があります。

【可用性を高める対策例】- システム機器の冗長化

- 定期的なバックアップ、メンテナンスの実施

情報セキュリティの三大要素である「可用性」の考え方について知る

情報セキュリティ3要素の一つである『可用性』とは、企業や組織が所有する情報資産に対して安定した環境でいつでも情報を引き出せる環境を整える指標です。 例えば、企業が所有する情報資産を社内サーバーで…

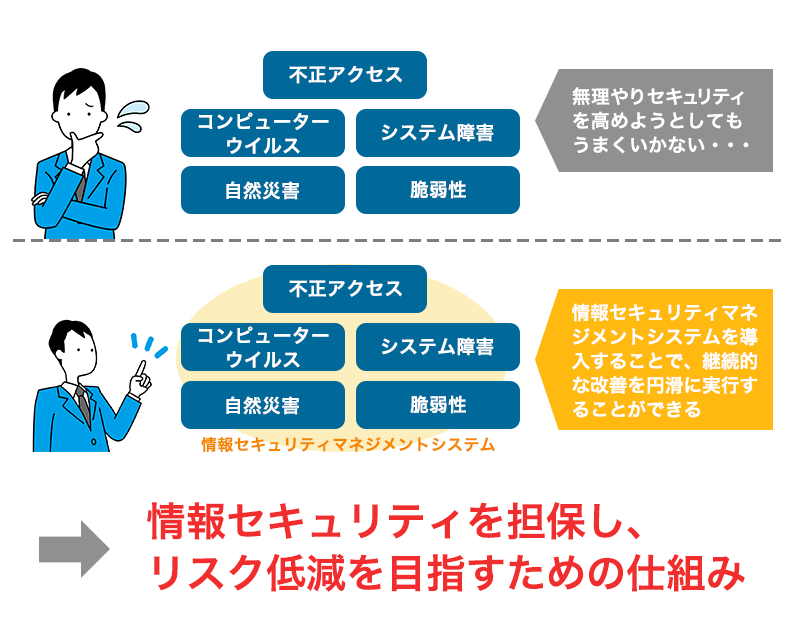

情報セキュリティマネジメントシステム(ISMS)との関係性とは?

情報セキュリティマネジメントシステム(ISMS)とISO27001の関係性は、「仕組みそのもの」と「その仕組みのルール」です。

具体的には、ISMSは「情報セキュリティに対するリスクを管理するための仕組み」を指し、ISO27001は「有効に機能するISMSを構築・運用するために満たすべき要求事項を定めた国際的規格」です。

ISMSの構築・運用は、企業独自で取り組むことができますが、その仕組みが機能しているか、運用で来ているかを証明することは容易ではありません。

一方、ISO27001を取得することで、「自社のISMSが国際的な基準を満たしている」ということを証明することができます。取得にあたって、第三者機関(認証機関)による認証審査を合格しているためです。

そのため、多くの企業はISMSを整備するだけでなく、ISO27001を取得しているのです。

ISO27001の要求事項一覧

要求事項とは、ISO27001を取得するために企業が実現すべき基本的な要件のことです。以下の10項目と、具体的な管理策をまとめた附属書Aという構成で成り立っています。

| 項番 | 概要 | ||

|---|---|---|---|

| 1 | 適用範囲 | – |

|

| 2 | 引用規格 | ||

| 3 | 用語及び定義 | ||

| 4 | 組織の状況 | 4.1 組織及び状況の理解 4.2 利害関係者のニーズ及び期待の理解 4.3 情報セキュリティマネジメントシステムの適用範囲の決定 4.4 情報セキュリティマネジメントシステム | 組織の内外の環境、利害関係者のニーズを把握したうえで、ISMSの適用範囲を決定することを求めています。 |

| 5 | リーダーシップ | 5.1 リーダーシップ及びコミットメント 5.2 方針 5.3 組織の役割、責任及び権限 | トップマネジメントが ISMS に対して明確なコミットメントを示し、ISMS方針の策定や役割・責任の定義を主導することを求めています。 |

| 6 | 計画 | 6.1 リスク及び機会に対処する活動 6.2 情報セキュリティ目的及びそれを達成するための計画策定 | リスク及び機会を明確化し、リスクアセスメントとリスク対応方針を定めたうえで、ISMS の目標と達成計画を策定することを求めています。 |

| 7 | 支援 | 7.1 資源 7.2 力量 7.3 認識 7.4 コミュニケーション 7.5 文書化した情報 | ISMS の運用に必要な資源(人・スキル・情報・文書化情報など)を整備し、内部コミュニケーションの仕組みを確立することを求めています。 |

| 8 | 運用 | 8.1 運用の計画及び管理 8.2 情報セキュリティリスクアセスメント 8.3 情報セキュリティリスク対応 | 構築したISMSを実際に運用し、必要な手順を実行・管理することを求めています。 |

| 9 | パフォーマンス評価 | 9.1 監視,測定,分析及び評価 9.2 内部監査 9.3 マネジメントレビュー | ISMS が有効に機能しているかを監視・測定し、内部監査やマネジメントレビューを通じて改善点を把握することを求めています。 |

| 10 | 改善 | 10.1 不適合及び是正処置 10.2 継続的改善 | 不適合の是正処置を行い、ISMS の継続的改善を図ることを求めています。 |

ここでは、ISO27001の要求事項の項目一つひとつについて解説します。

1.適用範囲~3.用語及び定義

要求事項の「1.適用範囲」「2.引用規格」「3.用語及び定義」の部分は、企業が取り組むべき具体的な取り組みを求める章ではなく、規格そのものの説明や読み方を正しく理解するための基本的な情報がまとめられている章です。

4章以降の要求事項を正しく解釈する前提となる知識が記載されているため、ISO27001の理解をより深められます。まず一度、目を通しておくと良いでしょう。

4.組織の状況

「4.組織の状況」では、自社を取り巻く環境を正しく理解し、どの範囲にISMSを適用するかを明確にすることが求められています。

本章は以下の4つに区分されています。

- 4.1 組織及び状況の理解

- 自社の事業内容、提供するサービス、業界特有のリスクなど、組織を取り巻く内外の環境を把握することを求めています。

- 4.2 利害関係者のニーズ及び期待の理解

- 顧客、取引先、従業員、規制当局など、情報セキュリティに関係するステークホルダーの要求事項や期待を明確にすることが必要です。

- 4.3 情報セキュリティマネジメントシステムの適用範囲の決定

- 4.1・4.2を踏まえ、どの部門・拠点・業務をISMSの対象とするかを合理的な根拠とともに定めることが求められます。

- 4.4 情報セキュリティマネジメントシステム

- ISMSを構築したあとも、運用を継続し、必要に応じて改善していくことが義務付けられています。

この章のポイントは、ISMSを組織の実態に合った仕組みとして設計するために、土台を整えることです。特に適用範囲の決定は、その後の計画や運用にも影響するため、正確な分析が重要となります。

5.リーダーシップ

「5.リーダーシップ」では、トップマネジメントに対して、ISMSに関するリーダーシップやコミットメント(責任をもって達成することを確約すること)の実証、ISMSを運用するための組織の役割を定め、責任や権限を割り当てることが求められています。

本章は、以下の3つの内容に区分されています。

- 5.1 リーダーシップ及びコミットメント

- トップマネジメントは、ISMSの導入・運用に対して積極的に関与し、その重要性を組織内に示すことが求められます。承認するだけでなく、必要な資源の確保や役割の支持など、実行を伴うコミットメントが必要です。

- 5.2 方針

- 組織としての情報セキュリティに関する基本的な方向性・目的を示す「情報セキュリティ方針」を制定し、文書として明確化することを求めています。方針は組織全体に伝達され、共有することが重要です。

- 5.3 組織の役割、責任及び権限

- ISMSを適切に運用するため、関係する役職・担当者に対して、必要な役割・責任・権限を割り当て、明確に定義することが求められます。

この章では、トップマネジメントが主体的に取り組むことで、「ISMSを現場任せにしない」ことを重視しています。組織全体の情報セキュリティ意識が高め、ISMSに向き合う体制を整備することで、継続的かつ効果的なISMSの構築につながります。

6.計画

「6.計画」では、ISMSを効果的に運用するために、情報セキュリティ目的やISMS全体の活動に関する計画の策定が求められています。計画策定のためには、組織の課題を考慮し、対処するリスクおよび機会を決定することが大切です。

本章は、以下の3つの内容に区分されています。

- 6.1 一般

- 組織が直面する情報セキュリティ上のリスクや、改善につながる機会を特定し、それらに適切に対処するための仕組みを整えることを求めています。

具体的には、情報リスクアセスメントを実施します。情報セキュリティのリスク基準を確立したうえで、リスクの特定・分析・評価を行います。

情報リスクアセスメント実施後には、リスク対応のプロセスを決定し、適切な管理策を選択する必要があります。

- 6.2 情報セキュリティ目的及びそれを達成するための計画策定

- 組織として達成すべき情報セキュリティ目的を設定し、それを実現するための具体的な計画(責任者、期限、手段など)を策定することが求められます。

- 6.3 変更の計画策定

- ISMSに影響を与える変更が発生した場合、その計画と実施方法を事前に定め、リスクを適切に管理することが求められます。変更により、情報セキュリティが損なわれることを防ぎます。

この章は、「リスクを正しく把握し、具体的な目標と対策を計画として落とし込むこと」が大切です。ISMSでは場当たり的な運用ではなく、計画性をもって組織全体で取り組む必要があります。そのため、この章で策定する計画は、あとの取り組みにおける土台になります。

7.支援

「7.支援」では、ISMSを円滑に運用するために必要なサポート体制の整備が求められています。

本章は、以下の5つの内容に区分されています。

- 7.1 資源

- ISMSの運用に必要な人材、設備、資金などの資源を明確にし、十分に確保することが求められます。

- 7.2 力量

- ISMSに関わる担当者が必要な知識や技能を持っていることを確認し、能力が不足している場合は教育訓練の計画を策定・実施することが求められます。

- 7.3 認識

- 従業員が情報セキュリティの重要性や自分の役割を理解し、適切に行動できるようにすることが必要です。

- 7.4 コミュニケーション

- 内部・外部の関係者とISMSに関する情報を適切に共有するため、伝達する内容や共有方法、時期、対象者を決めて実施することが求められます。

- 7.5 文書化した情報

- ISMSに関する規定や記録を適切に作成・管理し、必要なときに参照できる状態に保つことが求められます。

この章のポイントは、ISMSを適切に機能させるには、ルールを策定するだけでなく、必要なサポート体制整備の必要性について理解することです。適切な支援体制を整えることで、ISMSが組織文化として定着し、計画した目標を確実に達成できるようになります。

8.運用

「8.運用」では、これまで構築したISMSを実際に運用し、リスクを適切に管理することが求められています。

本章は、以下の3つの内容に区分されています。

- 8.1 運用の計画及び管理

- 計画したリスク対応やISMS活動を、計画どおりに実施・管理することが求められます。

また、計画の変更や予期せぬ変更があった場合には、その影響を確認し、必要に応じて対策を講じることも含まれます。

- 8.2 情報セキュリティリスクアセスメント

- 組織内外の状況や新たな脅威の変化に応じて、定期的に情報セキュリティリスクを特定・分析・評価することが求められます。重大な変化が発生した場合には、リスクアセスメントを随時更新することが重要です。

- 8.3 情報セキュリティリスク対応

- 特定されたリスクに対して、適切な管理策を選択・実施することが求められます。外部委託する業務やプロセスについても評価・契約を適切に行い、リスクが組織に及ばないよう管理する必要があります。

この章のポイントは、ISMSを実際の業務上で確実に実施し、管理することです。ISMSを運用することで、改めてリスクが可視化されます。情報セキュリティ対策を、継続的に維持・改善できる体制へと移行できるのです。

9.パフォーマンス評価

「9.パフォーマンス評価」では、ISMSが計画どおりに機能しているか、目標を達成できているかを確認・評価することが求められます。

本章は、以下の3つの内容に区分されています。

- 9.1 監視,測定,分析及び評価

- ISMSの運用結果を定期的に監視・測定し、計画した目標や要求事項に対して「どの程度達成できているか」を評価します。

また、情報セキュリティパフォーマンスの評価や、重要な管理策の有効性の確認も行います。

- 9.2 内部監査

- 自社でISMSの運用状況をチェックし、要求事項への適合性や有効性を確認する内部監査を実施します。

少なくとも年1回の内部監査を実施し、その結果を記録・保管しましょう。マネジメントレビューへのインプットとして活用します。

- 9.3 マネジメントレビュー

- トップマネジメントがISMS全体の運用状況をレビューし、方針や目標、資源配分の見直しなどを行います。マネジメントレビューは年1回以上実施し、結果を文書化して保管することが求められます。

この章のポイントは、ISMSは計画と運用だけでは十分ではなく、定期的な評価を通じて改善につなげることが重要という点です。具体的には、以下の2つの評価を実施します。

- 情報セキュリティパフォーマンス評価:求められる要求事項および期待に対して、どの程度の運用管理された状態であったかを評価する活動

- 管理策のパフォーマンス評価:影響の大きい情報セキュリティインシデントの発生回数や管理策を必要とする資産の消失によるその能力の必要性の評価

10.改善

「10.改善」では、ISMSを継続的に向上させるための取り組みを実施することが求められています。

本章は、以下の2つの内容に区分されています。

- 10.1 継続的改善

- ISMSの運用や評価の結果を踏まえ、組織は情報セキュリティの体制や管理策を継続的に改善することが求められます。リスクアセスメントやリスク対応計画、情報セキュリティ実施計画を定期的に見直し、組織全体の安全性を向上させます。

- 10.2 不適合及び是正処置

- 内部監査によって不適合が発生した場合の是正処置(再発防止のための処置)の手順を明確にし、速やかな修正やその結果の影響を把握し、フォローし、その結果を記録することを求めています。

またリスクアセスメント、リスク対応計画、情報セキュリティ実施計画、不適合への是正処置を通して、情報セキュリティの改善を実施する必要もあります。

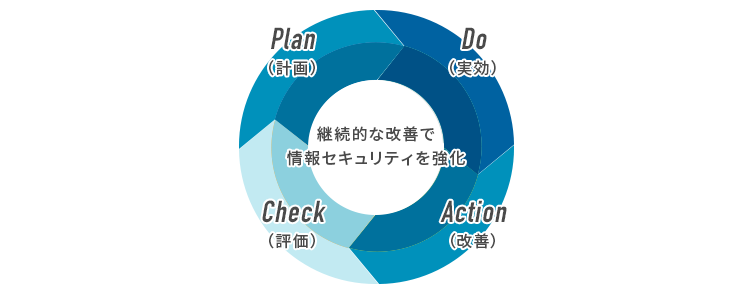

この章のポイントは、ISMSは「構築して終わり」ではなく、つねに改善し続けることで実効性が保たれるという点です。組織内にISMSの仕組みを定着させられるように、PDCAサイクルを回し続ける必要があります。

附属書A

ISO27001における附属書Aとは、情報セキュリティリスクを低減するための管理目的と、93個の管理策(具体的な情報セキュリティ対策)をまとめたリストです。

また、附属書Aに記載されている管理策の中から、自社で適用する項目と除外する項目、その理由を記載した文書が適用宣言書となります。除外する場合には、合理的な理由の記載が必要です。

管理策は、組織的管理策、人的管理策、物理的管理策、技術的管理策の4つの対策から構成されています。

組織で定めた情報セキュリティリスク対応管理策と附属書Aで示す管理策と比較し、必要な管理策の漏れがないかを検証しなければなりません。

【2025最新】ISO27001要求事項の改訂情報

ISO規格では、技術の発展や市場の変化、法規制などに合わせて、数年~10年程度に一度のペースで規格が改訂されます。そのため、改訂情報に合わせて要求事項を確認し、自社のマネジメントシステムと照らし合わせ、対応する必要があります。

2025年11月現在、最新のISO27001のバージョンは、ISO27001:2022(JISQ27001:2023)です。ISO27001:2022への対応期間の期限は2025年10月31日までであり、すでに終了しています。

ISO27001:2022への改訂による主な変更点は、以下の3つです。そのうち、多くの改訂内容は「附属書A」の内容でした。

- 6.1.3c)管理目的が削除され、「管理策」が「情報セキュリティ管理策」へと変更

- 6.1.3d)潜在的曖昧さを取り除く修正

- 附属書A

附属書Aの変更では、114の管理策が93に削減され、カテゴリーが14分類から4分類になっています。

ISO27001:2022(JIS Q 27001:2023)の改訂の詳細については、以下の記事をご覧ください。

ISO27001要求事項に適合するためのポイント

ここでは、ISO27001要求事項のポイントを解説します。

1.情報セキュリティ目的・情報セキュリティ方針の決定

ISO27001を構築するにあたって、まずはトップマネジメント(経営層やマネジメント層)が決定の基準となる『情報セキュリティ方針』と、構築に向けて具体的に達成すべき『情報セキュリティ目的』の2つを定める必要があります。

情報セキュリティ方針

情報セキュリティ方針とは、より安全で、より安心して利用できる情報セキュリティの方針を決めることです。構築時に情報セキュリティを保つことができるように問題がないかレビューを行い、安全性を維持しなければいけません。

情報セキュリティ目的

情報セキュリティ目的とは、情報セキュリティ方針と整合性が取れた具体的な目標のことです。どうしても認証取得が目的になってしまいがちな部分ですが、あくまでも情報セキュリティを高め、悪意のある第三者からの攻撃を防ぐことを意識しなければいけません。 ISMSの目標例と効果的な作成方法、情報セキュリティ方針との関係性やポイントを徹底解説 ISO27001規格の情報セキュリティマネジメントシステムを構築するためには、最初にやるべきことがあります。適用範囲の決定、情報セキュリティ方針の確立、そして、情報セキュリティに関する目標の決定などの…

2.情報セキュリティのリスクアセスメントの実施

情報セキュリティリスクアセスメントでは、企業が保有している情報資産におけるリスクを洗い出し、分析・評価します。発見したリスクに対応すべきかどうか、どのように対応すべきかを決めていきます。リスクマネジメントを行い、情報セキュリティマネジメントシステムを構築するうえで非常に重要な部分です。

重大なリスクを見逃していたり、分析した結果、対応する必要がないと判断したりすると、対処法を決められず、有効なマネジメントシステムの構築は難しくなるでしょう。

そのため、リスクアセスメントの実施は適切な情報資産の取り扱いにおいて、重要になるのです。

3.PDCAサイクルの継続

ISO規格において、PDCAサイクルの循環により継続的な改善を図ることが重視されています。というのも、マネジメントシステムは一度構築したら完成ではないためです。

構築した当初は最適なマネジメントシステムに完成したと思っても、時が経つにつれて新しい技術が生まれたり、社会の価値観が変わったりすることでマネジメントシステムも変更する必要が生まれます。

そのため、常にPDCAサイクルを継続させて情報セキュリティを高めていくことが必要なのです。

ISO27001取得の流れ

ISO27001の内容を把握したら次はISO取得の流れについて理解してみましょう。

最初はどこから着手するのか、全体像を把握することで取得に向けた動き方が理解できます。

| STEP | 内容 | 主な取得時間 |

|---|---|---|

| STEP1 | プロジェクトチームの結成 | 1か月目 |

| STEP2 | キックオフ宣言 | 1~2か月 |

| STEP3 | 現状(ギャップ)分析 | 2~3か月目 |

| STEP4 | マニュアル・手順書作成 | 3~7か月目 |

| STEP5 | 下位文書作成 | 5~9か月目 |

| STEP6 | 実践 | 6~12か月目 |

| STEP7 | 内部監査員養成セミナー | 8~10か月目 |

| STEP8 | 内部監査 | 10~12か月目 |

| STEP9 | マネジメントレビュー | 12~13か月目 |

| STEP10 | 1次審査(文書審査) | 13~14か月目 |

| STEP11 | 2次審査(現地審査) | 14~15か月目 |

| STEP12 | 是正処置 | 15~16か月目 |

| STEP13 | 認証取得 | 16か月目 |

※自社取得の場合のスケジュール一例です。

ISO認証取得までの基本的な流れは各規格で同様です。 ISO27001(ISMS)の取得や更新の流れや具体的なスケジュールをご紹介 これからISO27001の認証取得を考える企業にとって、どのような流れで認証取得に向けて動くのか気になるポイントではないでしょうか?

この記事では、現役のISOコンサルタント監修のもと、ISO取得の…

ISO取得のための準備を行い、ISO規格の要求事項に沿ったマネジメントシステムを構築し、実際に運用をします。その上で審査を受け、通過することでISO規格の認証取得となります。詳しい詳細はこちらで確認できます。

ISO27001(ISO/IEC27001)の要求事項を入手する方法

ISO27001の要求事項は、日本規格協会グループのホームページから購入できます。

最新の2022年版は下記リンクより購入が可能です。国内で認証取得を進められる場合は、邦訳版を購入し、ダウンロードするのが一般的です。

まとめ

この記事では、ISO27001の概要や目的、要求事項について解説しました。ISO27001を取得することで、自社が保有する情報資産を情報リスクから守る体制を構築・運用できるようになります。

そのためには、情報セキュリティにおける三要素を向上させることが重要であり、要求事項を満たすことでバランスよく三要素を向上できます。情報セキュリティ体制の強化だけでなく、取引先からの要求や公共事業の入札加点など、対外的なアピールにもつながるでしょう。

ISO27001を取得し、自社の事業体制強化や対外的なアピールへとつなげてみてはいかがでしょうか。

そのほか、ISO27001の取得にあたり参考になる記事は下記となります。ぜひご覧ください。

ISO27017とは?取得期間・費用・方法を解説 ソフトウェア、アプリケーションなどがネットワーク経由で提供されるようになり、クラウドは世界中でなくてはならない存在となりました。

この記事では、クラウドサービスに関する情報セキュリティの規格であるI… ISO27017とISO27018はどちらを取得するべきか? ISO27001のアドオン規格であるISO27017とISO27018は、どちらも「クラウド」と呼ばれるIT技術に関する認証規格です。ーーでは、これらの規格が分かれている理由とは何でしょうか?あるいは… 【最新】ISO27001(ISMS)の取得企業の特徴は?業種や検索方法を解説 ISO27001(ISMS)を取得する企業は、情報技術や個人情報など「情報」を取り扱う特徴があります。ISO27001は情報セキュリティマネジメントシステムの構築・運用をすることで情報セキュリティリス…

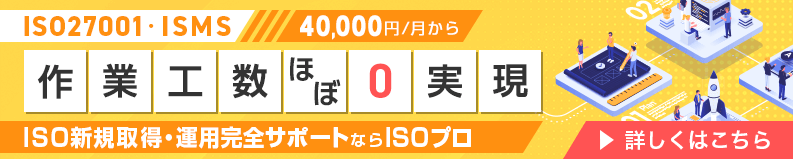

ISOプロでは月額4万円から御社に合わせたISO運用を実施中

ISOプロではISO各種の認証取得から運用まで幅広くサポートしております。

また、マニュアル作成など御社に合わせたムダのない運用を心がけており、既に認証を取得しているお客様においてもご提案しております。

サポート料金においても新プランを用意し、業界最安級の月額4万円からご利用いただけます。

約8年間ISOコンサルティング会社で累計300社以上のISO構築に携わってきました。現在はISOプロのISOコンサルタントとして活動中。企業の得意・不得意を引き出しつつ、自社にピッタリなISOを構築することが得意です。これからISOに携わる人々にわかりやすい言葉で情報発信をしています。

ISO27001は企業や組織が所有する情報資産を守る『情報セキュリティ』に携わるものです。

【完全版】ISOとは?基礎から取得・運用方法までを徹底解説