【図解】ISO27001(ISMS)のリスクアセスメントとは?目的や手順を徹底解説

FAQ情報リスクアセスメントに関するよくある質問

リスクアセスメントとは、組織が保有する情報資産の脅威を特定し、その影響度を評価した上で、適切な対策(管理策)を講じる一連の流れを指します。ここを曖昧にすると、審査で不適合を指摘されるだけでなく、形骸化した運用の原因となります。

ISMS(ISO27001 )認証の取得・運用において、最も重要なプロセスが「リスクアセスメント」です。しかし、「具体的に何から手をつければいいのか」「2022年の規格改訂で何が変わったのか」と悩む担当者の方も少なくありません。

そこで、この記事ではリスクアセスメントの概要や手順、有効活用するポイントを網羅的に解説します。

目次

情報セキュリティにおけるリスクアセスメントとは?

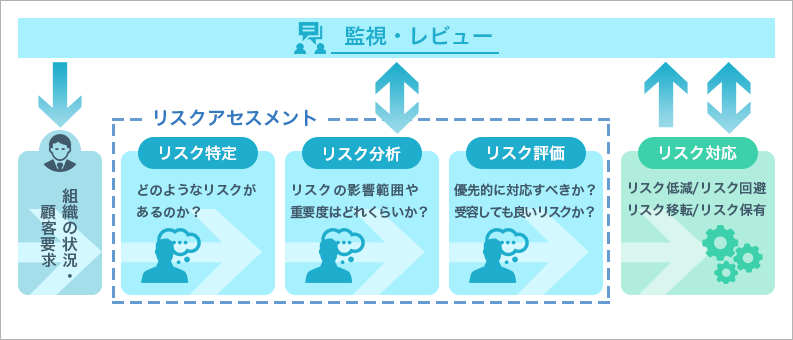

リスクアセスメントとは、組織に潜む情報セキュリティリスクを「特定・分析・評価」し、優先順位をつけて対策を講じるための一連のプロセスです。

ISMS(ISO27001)認証において、このプロセスはマネジメントシステムの中核とも言える重要項目です。すべてのリスクに完璧な対策を行うのは、物理的に不可能です。そのため、「どのリスクに、どこまでリソースを割くか」という経営判断の根拠が必要になるのです。

リスクアセスメントは、以下の3つのステップで構成されます。

- リスク特定:自社にどのようなリスクがあるのかを洗い出す

- リスク分析:そのリスクが起きた際の影響と、発生しやすさを数値化する

- リスク評価:算出した数値をリスク基準と比較し、対策の優先順位を決める

この一連の流れを適切に行うことで、なんとなく行っていたセキュリティ対策を、「根拠に基づいた効果的な対策」へと進化できます。

リスクアセスメントの目的

リスクアセスメントの目的は、組織の情報資産を確実に保護し、安全な事業運営を維持することにあります。

情報漏えいやサイバー攻撃などの情報セキュリティ上の脅威を完全にゼロにすることは現実的に困難です。そのため、リスクアセスメントを通じて現状を正しく評価し、リスクを「許容できるレベル」まで確実に下げて管理することが極めて重要となります。

このプロセスによって、自社だけでなく顧客や取引先への悪影響を未然に防ぎ、組織全体の防衛力を高めることが可能になります。

なぜISMSにおいてリスクアセスメントが必要なのか?

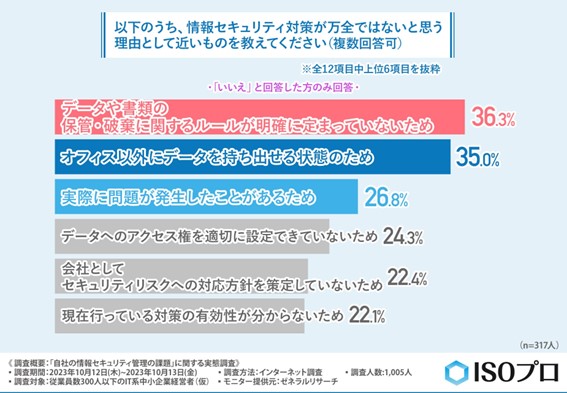

ISOプロを運営するNSSスマートコンサルティング株式会社の「自社の情報セキュリティ管理の課題に関する実態調査」によると、自社の情報セキュリティ対策は万全だと思わないという方が31.5%いました。

そのうち、「情報セキュリティ対策が万全でないと思う理由として近いものを教えてください(複数回答可)」という質問には、以下の回答が多くありました。

- 『データや書類の保管・破棄に関するルールが明確に定まっていないため(36.3%)』

- 『オフィス以外にデータを持ち出せる状態のため(35.0%)』

- 『実際に問題が発生したことがあるため(26.8%)』

この調査により、リスクアセスメントやリスク対応を行っていない企業があることがわかります。また、行っていたとしても、実際に問題が発生したことでリスクアセスメントやリスク対応が不十分だったことが発覚することもあるでしょう。

そのため情報セキュリティ体制を強化するには、リスクアセスメントを慎重かつ丁寧に行うことが必要なのです。

情報セキュリティリスクアセスメントにおける3つの観点

リスクアセスメントを正しく行うためには、「情報セキュリティの3要素」「脅威の発生可能性」「事業への影響度」という3つの観点から多角的にリスクを捉える必要があります。

ここでは、情報セキュリティリスクアセスメントの実施に欠かせない3つの観点について解説します。

情報セキュリティの3要素「CIA」

まず、情報セキュリティアセスメントを実施するには、情報セキュリティの3要素を押さえておく必要があります。この3要素は、守るべき情報資産が「どのような状態にあれば安全に活用できるか」を定義したものです。

- 機密性(Confidentiality):許可された人だけが、情報にアクセスできる状態

- 完全性(Integrity):情報が、正確かつ最新である状態

- 可用性(Availability):必要な時にいつでも利用できる状態

情報セキュリティ体制を強化するには、これら3つの要素をバランスよく高めることが求められます。そのためリスクアセスメントを実施する際には、それぞれの要素におけるリスクを洗い出すことが大切です。

脅威の発生可能性

情報リスクアセスメントでは、脅威の発生可能性の評価が求められます。「そのリスクがどのくらいの頻度で起こりうるか」という観点です。過去のインシデント履歴や、現在の対策状況(脆弱性の有無)を考慮して評価します。

- 高:頻繁に発生している、または対策が未実施でいつ起きてもおかしくない

- 中:数年に一度程度の発生可能性がある、または対策が不十分

- 低:ほとんど発生しない、または十分な対策が講じられている

事業への影響度

情報リスクアセスメントでは、事業への影響度に関する評価も求められます。「リスクが現実になった際、組織にどの程度の損害を与えるか」という観点です。金銭的損失だけでなく、社会的信用の失墜や法的責任なども含めて評価します。

- 大:事業継続が困難になる、または重大な法令違反・信用失墜を招く

- 中:一時的に業務が停滞するが、復旧が可能

- 小:業務への影響は軽微で、すぐに対処できる

情報セキュリティにおけるリスクアセスメントの流れ

情報セキュリティにおけるリスクアセスメントは、以下の流れで実施します。

- リスク特定

- リスク分析

- リスク評価

1.リスク特定

リスク特定は、組織がどのようなリスクを抱えているのかを発見するプロセスのことです。

ここでいうリスクとは、情報セキュリティの3要素(機密性、完全性、可用性)を損なわせる要因のことです。以下に具体例を挙げていますので、参考にしてください。

| 機密性 |

|

|---|---|

| 完全性 |

|

| 可用性 |

|

まずは組織で保有している情報資産のリスクを特定しましょう。以下の2つのやり方があります。

- 情報資産管理台帳(組織が保有する情報資産の一覧)をもとに、情報資産ごとのリスクを洗い出す

- 業務フローに沿って、起こりうるリスクを洗い出す

2.リスク分析

リスク分析とは、リスク特定によって発見されたリスクが、「どのような特性」で「どの程度の影響」をもたらすのかを調査するプロセスのことです。

リスク分析の代表的な手法に、以下の2つのアプローチがあります。

ベースラインアプローチ

ベースラインアプローチは、ガイドライン(あらかじめ定義された最低限の基準)をベースとします。短期間で基本的なリスク分析が可能な半面、個別の組織に応じたリスクが洗い出せず、リスク分析が不十分になる可能性があります。そのため、次に紹介する詳細アプローチと組み合わせてアプローチすることでより強固な情報セキュリティ体制を整えることが可能となります。

詳細アプローチ(詳細リスク分析)

詳細アプローチ(詳細リスク分析)は、情報資産の価値を評価・計数化してリスク分析する方法です。以下に詳細アプローチの一例を紹介します。情報資産やセキュリティリスクにおいて、主に以下の3つの観点から分析していきます。

- 重要度:その情報資産は、どの程度組織にとって重要か

- 発生率:そのセキュリティリスクは、どの程度起こりうるか

- 脆弱性:その情報資産は、どの程度管理されているか

重要度は、機密性、完全性、可用性の観点から評価します。

- 機密性:漏えいした場合の影響度

- 完全性:改ざんや誤りが業務に与える影響

- 可用性:利用できない場合の業務停止リスク

重要度、発生率や脆弱性の評価の事例を以下に示します。なお、レベルの段階と内容は組織の実情に合わせた設定を行います。

| レベル | クラス | 機密性 | 完全性 | 可用性 |

|---|---|---|---|---|

| 1 | 低 | 社外公開可 | 社内の限定範囲のみ影響 | 数日停止しても問題ない |

| 2 | 中 | 社内のみ公開可 | 社内のみ影響 | 日中に使用できれば問題ない |

| 3 | 高 | 関係者のみ公開可 | 社内外に影響 | 常に使用する必要がある |

| レベル | クラス | 発生率 |

|---|---|---|

| 1 | 発生率小 | 10%未満 ほとんど発生しないがゼロではない |

| 2 | 発生率中 | 10%~50% 数年に一度程度発生する可能性がある |

| 3 | 発生率大 | 50%以上 年に数回以上発生する可能性がある |

| レベル | クラス | 脆弱性 |

|---|---|---|

| 1 | 脆弱性低 | 適切に管理されている |

| 2 | 脆弱性中 | 管理方法に改善の余地がある |

| 3 | 脆弱性大 | 管理されていない |

3.リスク評価

リスク評価とは、リスク分析で調査した結果をもとに、リスクの影響範囲や重要性をかけ合わせ、最終的にそのリスクをどのように対応するのかを判断する材料を整えるプロセスです。

具体的には、指標となるリスク値を設けてそれぞれの情報資産を数値化し、評価を可視化します。リスク値算出の例を以下に示します。なお、リスク値を出すことは必須ではありません。

『リスク値=重要度レベル×発生率レベル×脆弱性レベル』

その後、組織で設けているリスク値の基準と照らし合わせ、情報セキュリティ対策の必要性について判断します。

リスク評価の具体例

リスク評価の具体例として、「データ保管にクラウドサービスを利用した営業職のパソコン」の場合のリスク値の算出やリスク評価を以下に解説します。

1.重要度の算出例

重要度は、最も高いものを重要度のレベルとします。

| 機密性 | 完全性 | 可用性 | 重要度 | |

|---|---|---|---|---|

| リスク評価レベル | 2 | 2 | 3 | 3 |

| 備考 | IDとパスワードがあれば、どの媒体からでもアクセスできる | もしリスクがあっても社内のみに影響する | 常に使用する必要がある | 可用性のリスクレベルが3であるため |

2.発生率の算出例

発生率は、どの程度そのリスクが発生するかを評価します。

| 発生率を決める根拠となる背景 | 発生率レベル |

|---|---|

| 2 |

3.脆弱性の算出例

脆弱性は、そのリスクの管理基準について評価します。

| 脆弱性を決める根拠となる背景 | 脆弱性レベル |

|---|---|

| 2 |

4.リスク値の算出例

上記の算出したレベルをもとに、リスク値を算出。対応についてリスク評価を実施します。

| リスク値算出の根拠 | リスク値 |

|---|---|

| 3(重要度レベル)×2(発生率レベル)×2(脆弱性レベル)=12 | 2 |

リスク値を、自社のリスク値の基準と照らし合わせ、リスクへの対応をどうするか判断します。

算出したリスク値がリスク評価基準を超えても、必ずしも対応は必要ではありません。リスク対応するコストがリスク顕在化による損失コストより大きければ、実施の合理性は失われます。重要なのは「基準超過=即対応」ではなく、費用対効果を冷静に判断することです。

柔軟な意思決定こそが、持続可能なリスク管理につながります。

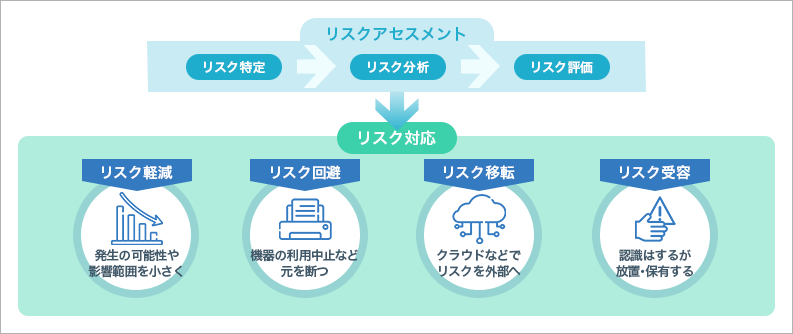

情報セキュリティリスクに対応する4つの方法

情報セキュリティリスクへの対応方法は、大きく分けて「リスク低減」「リスク回避」「リスク移転」「リスク受容」の4種類があります。

リスク軽減(低減)

リスク軽減は、そのリスクが発生する可能性の軽減や、リスクが発生した場合に影響範囲が小さくなるように対策を施すことです。

例えばノートパソコンの紛失や盗難に備えて、保存する情報の暗号化や、パスワードの定期的な変更を行う対策が挙げられます。

リスク回避

リスク回避は、リスクが発生しないように代替方法に切り替えたり、その行為そのものを禁止したりする対策を行います。

例えば、以下のような対策が挙げられます。

- パソコンの持ち出しを禁止する

- サーバールームの入退室管理を、警備員によるチェックから指紋認証設備によるチェックに変更する

リスク移転

リスク移転とは、リスクが発生する可能性のある業務そのものを外部委託したり、あらかじめ保険に入ったりする対応です。

例えば、社内の情報システムの運用を他社に委託するなどの対策が挙げられます。

リスク受容

リスク受容は、管理策を講じず、リスクが発生した際の影響について受け入れることです。リスクの対策を講じないといっても、リスクを認識しなくて良いわけではありません。

リスクを受容する場合にも、「なぜリスク対応しないのか」という根拠が明確にあることが大切です。

情報セキュリティリスクアセスメントでよくある失敗例と対策

リスクアセスメントは実施すること自体が目的化しやすく、多くの企業で共通の課題に直面します。

ここではよくある失敗と、それを防ぐための対策を整理しました。

リスクを洗い出しただけで終わってしまう

資産や脅威をリストアップすることに満足し、その後の「評価」や「対策(リスク対応)」が疎かになるケースです。洗い出し作業に膨大な工数をかけすぎてしまい、本来の目的である「対策の決定」まで力尽きてしまうのです。

| 対策 | 最初から完璧な網羅性を目指すのではなく、まずは事業への影響が大きい重要資産から優先的に着手しましょう。洗い出しは、あくまで「対策を決めるための手段」と意識することが大切です。 |

|---|

評価基準が曖昧で担当者によって判断が左右される

「発生可能性」や「影響度」の定義が主観的で、評価者によってリスク値がバラバラになってしまうケースです。基準が具体的ではないため、個人の感覚に依存することで発生します。

| 対策 | 「発生可能性レベル3 = 年1回以上発生している」など、数値や具体的な事象を用いた客観的な評価基準をあらかじめ策定し、組織内で共有しましょう。 |

|---|

形骸化して実務に活かされていない

リスクアセスメントが「審査のためだけの書類作り」になり、現場の改善に結びついていないケースです。現場の社員にリスクアセスメントの必要性が伝わっていない可能性があります。

| 対策 | 事務局だけで完結させず、現場の意見を吸い上げるようにしましょう。さらに、決まった対策が「自分たちの身を守るため」であることを周知し、納得感を高めることが大切です。 |

|---|

情報セキュリティにおけるリスクアセスメントを有効活用するポイント

情報セキュリティにおけるリスクアセスメントを有効活用するポイントは、以下の2点です。

- リスクアセスメントの本質を理解する

- 評価基準の設定を明確に行う

具体的なリスクアセスメントへの反映方法や、これらを意識する効果について解説します。

リスクアセスメントの本質を理解する

リスクアセスメントの形骸化を防ぐには、本質を理解し、実際の業務フロー(情報の扱い方や現場の動き)に即したルールづくりが重要です。自社の実態に合ったやり方でリスクを評価し、修正点を継続的に見つけ出すことが、本当の意味でのリスク管理につながります。

リスクアセスメントは、回数を重ねるほど形式的な実施やマンネリ化に陥りやすい傾向があります。「リスクの優先順位を明確にし、対策を講じる」という本来の目的から逸脱しないよう注意が必要です。

とある組織では、新たな部署の新設に伴い、その部署で情報資産の洗い出しを行いました。その情報資産の1つに「書店で販売されている書籍」を洗い出していたのです。そもそも、リスクアセスメント「自社が持つ情報」に対して行うことであり、書店の書籍はリスクアセスメントの対象外です。

評価基準の設定を明確に行う

ISMSの継続的改善には、誰が担当しても同じ結果が出る「客観的な評価基準を設定」が不可欠です。

数値(1〜3点など)で評価するだけでなく、「どのような状態が1点なのか」という具体的な定義をあらかじめ定めておきましょう。

例えば、複数の担当者で評価が分かれた場合に、「最も高い点数を採用する」といった一律のルールを決めておくことで、判断のブレを最小限に抑えられます。

情報セキュリティリスクアセスメントとISO27001(ISMS)の関係

ここでは情報セキュリティリスクアセスメントを行ううえでよく聞くISO27001(ISMS)との関係性を解説します。

ISO27001(ISMS)とは?

ISO27001(ISMS)とは、情報リスクマネジメントシステムにおける国際規格です。

ISO27001認証を取得するには、要求事項を満たす情報セキュリティマネジメントシステム(ISMS)を構築・運用することが必要です。

その要求事項の一つに、リスクアセスメントの実施が記載されています。そのため、ISO27001を取得するには必ずリスクアセスメントを実施しなければなりません。

ISO27001(ISMS)で求められるリスクアセスメントとは?

ISO27001(ISMS)におけるリスクアセスメントとは、情報セキュリティの三大要素である機密性・完全性・可用性をバランスよく高める「仕組み」です。

情報セキュリティ上のリスクは数多く存在しますが、どのようなリスクが存在するのかは、組織の状況や内外の課題、適用範囲などによって異なります。

ISO27001ではリスクの評価もせずに「このリスクに対策を施していく」という非合理的な方法は求めていません。

クリティカルなリスクにはどのようなものがあり、それが対応すべきリスクかどうかを判断したうえで計画を策定することをISO27001は求めているのです。

しかし、リスク評価を経ずに対応を進めることは、脆弱性の見落としや対応漏れを招く危険があります。リスク管理においては「評価」と「対応」を切り離さず、体系的に結びつけることが不可欠です。独自判断の積極性を活かしつつ、評価プロセスを組み込むことで、より効果的で持続可能なリスク対策が実現します。

ISMSリスクアセスメントの成功事例

ISMSリスクアセスメントやリスク対応における成功事例を紹介します。

シンクレイヤ株式会社

シンクレイヤ株式会社は、ケーブルテレビシステムや情報通信システムに関する設計や施工、保守などを行っている製造会社です。

顧客からの情報セキュリティに対する要求が高まり、ISO27001を取得。

取り組みの過程で実施した情報リスクアセスメントにより、「自部署の情報資産の棚卸しやリスクの再確認などのこれまで手をつけづらかったことにも着手できた」と管理体制に関する見直しができたことに手応えを感じた様子でした。

シンクレイヤ株式会社の事例の詳細は、以下の記事をご覧ください。

株式会社トップ・マネジメント

株式会社トップ・マネジメントは、中小企業の資金繰りをファクタリング(債権買取)し、資金調達方法を支える事業を行っています。

「売掛金を売却」するというサービス内容のため、「不安」や「心配」などの感情を抱かれる顧客も少なくなかったため、より安心してもらえる体制づくりとしてISO27001を取得。

その際に情報管理におけるルールを明確化したハンドブックを作成し、全社員に周知して仕組みを構築しました。例えば、パソコン内のファイルという情報資産におけるリスクを洗い出し、ルールを定めて対応しました。フォルダを取り扱う社員に役割と権限を与えるというリスク対応を実施。

ルールを明確化したことで、社内全体の意識向上につながりました。

株式会社トップ・マネジメントの事例の詳細は、以下の記事をご覧ください。

日本特許翻訳株式会社

日本特許翻訳株式会社は、AI翻訳による統合翻訳支援ツールを提供する翻訳業の会社です。

セキュリティ担保に関する顧客からの質疑応答が多く、ISO取得を要請されていたためISO27001を取得。

都内にデータセンターを保有しているものの1か所であるため、顧客から「地震や火事などの有事の際の対応はどうするか」などの質問が多くありました。

こうしたリスクを抽出し、データのバックアップ方法を検討、2つ目のデータセンターを構築するなどの対応を実施。セキュリティ担保の仕組みを構築したことで、セキュリティに対する向き合い方が非常にクリアになったと実感されています。

日本特許翻訳株式会社の事例の詳細は、以下の記事をご覧ください。

まとめ

今回は、情報セキュリティリスクアセスメントについて解説してきました。リスクアセスメントを行うことで組織は情報セキュリティ目的を立てることができ、具体的な計画を策定することが可能となります。――つまり、ISO27001(ISMS)はPDCAサイクルを回すマネジメントシステムですが、リスクアセスメントはPの部分を綿密に構築するために非常に重要なプロセスなのです。

ISO27001についてはこちらで詳しく解説していますので、是非ご覧ください。

ISOプロでは月額4万円から御社に合わせたISO運用を実施中

ISOプロではISO各種の認証取得から運用まで幅広くサポートしております。

また、マニュアル作成など御社に合わせたムダのない運用を心がけており、既に認証を取得しているお客様においてもご提案しております。

サポート料金においても新プランを用意し、業界最安級の月額4万円からご利用いただけます。

大手電力会社の情報システム子会社に勤務。基幹系システムの開発・保守・運用において、SE、プロジェクトマネージャを歴任。その後、品質保証部門に在籍し、品質マネジメント規程やプロジェクトマネジメント規程を企画・運営。現役のISO審査員でもあるため、審査を実施する側の目線でもコンサルティングできることが強み。また、ISMS(情報セキュリティマネジメント)研修講師としても活躍中。

「望ましくない事象が起こる可能性」を指し、一般的には不確実性や危険性を意味します

一方、情報セキュリティでは、組織が守りたい大切な情報(情報資産)が、「盗まれたり」「壊されたり」「使えなくなったり」する可能性のことです。